近年來,企業端點防毒軟體的發展,著眼於進階威脅的保護能力,而當初Symantec Endpoint Protection(SEP)在14版推出時,已經加入進階機器學習,與記憶體漏洞保護等機制,到了最新版本14.1,Symantec則是為上述的防護措施,增添更為豐富的功能。

另外,對於如何協助企業能更早發現自身遭受攻擊,SEP 14.1提供蜜罐(Honeypot)的做法,誘使攻擊者觸動警鈴後,藉此通報企業加以防範。而這樣的預警措施,以往是大型架構的資安防護系統,才有這樣的功能,對於以端點為保護目標的企業級防毒軟體中,可說是首度出現。

此外,對於管理者想要掌握企業內部的威脅態勢,新版則是在既有的管理平臺SEP Manager之上,額外提供了雲端主控臺SEP Cloud Console,管理者能依據偵測到的攻擊型態,快速調查同樣受害的端點電腦範圍。

在偵測措施與調查功能的強化之外,對於常見的應用程式,SEP增加了選購模組,提供權限管制強化(Application Hardening)措施,保護應用程式免於受到其他處理程序竄改,或是成為有心人士更動作業系統組態的工具。

進階機器學習識別擴及macOS平臺,能用於網路頻寬有限的端點

在傳統防毒軟體習於運用的特徵碼比對手法之外,這套防毒軟體還有許多保護措施,像是SONAR、檔案信譽評分等,而自SEP 14版起,開始提供了進階機器學習的機制。在新版本中,則是將這樣的防護功能,延伸提供給執行macOS作業系統的電腦。

基本上,這項功能的運作流程,並不複雜,SEP會從LiveUpdate下載機器學習的模型,並在端點電腦中,收集遙測資料,再藉此持續調整,最後根據不斷修改後的機器學習模型,提升識別威脅的準確性,藉此封鎖未知惡意威脅。

除了在端點電腦收集資料,也能搭配Symantec自己的雲端威脅情資服務,再次確認進階機器學習偵測是否正確。原廠指出,藉由機器學習,安裝SEP的端點電腦,平均能阻止99%的威脅。

不過,從測試的角度來看,在SEP的設定中,沒有提供進階機器學習功能開關選項,只能針對機器學習模型,調整從LiveUpdate下載樣板的頻率。因此,SEP所攔截的威脅,是否由機器學習後的結果識別,我們便難以直接驗證。

另外,在SEP 14.1版中,針對網路速度偏低的電腦,所額外提供的低流量模式,管理者也必須啟用下載進階機器學習樣板的功能,藉此降低原本需要頻繁更新各式特徵碼,像是SONAR、IPS,以及病毒特徵等檔案的頻寬需求。

首度提供能多點管理的雲端主控臺

在新的14.1版Symantec企業防毒軟體中,加入了雲端主控臺服務,管理者不只能遠端了解內部的端點電腦整體態勢,還能藉此快速找出攻擊事件。

增強記憶體內執行的惡意攻擊偵測與防止能力

許多惡意軟體為了躲避端點防毒軟體偵測,採取在記憶體內的方式執行,而SEP也從14版提供相關的防護政策,稱之為記憶體攻擊緩和(Memory Exploit Mitigation)措施。

在新的14.1版中,記憶體防護能夠攔截的攻擊型態,從原本的3種,大幅增加為12種,支援像是DllLoad、SEHOP、ForceDEP等記憶體溢位攻擊手法。

我們從SEP Manager的政策中,就能看到專屬的設定項目,包含了防護功能的啟用開關,或是對於記憶體內攻擊,所採用的防護技術與受保護的應用程式清單等,預設的政策配置裡,已經涵蓋到端點電腦常見的應用軟體,像是微軟Office、Adobe Reader、JRE,以及SEP防毒軟體本身。不過,管理者還是可透過進階選項,針對需要納入保護的應用程式,指定執行檔名稱,以及所在的資料夾路徑,就能加入記憶體防護的監控項目中,設定上,算是相當容易。

能滑動指定自動封鎖與監控的風險層級

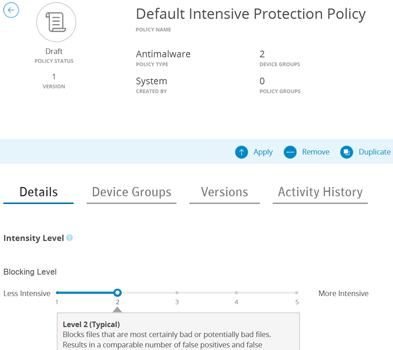

針對端點電腦的監控與封鎖措施,SEP雲端主控臺提供5個等級的靈敏度,調整防毒軟體偵測的政策,以圖中預設是第2級,若提升敏感度,雖能找到更多可疑行為,但也伴隨較多誤報情事。

首度提供欺敵機制,讓企業能及早發現攻擊情事

在進階偵測的措施上,SEP 14.1新加入欺敵(Deception)功能,以往,這種機制較常由資安事件管理平臺提供,藉由在網路上放置蜜罐,誘使攻擊者上鈎,讓企業及早發現潛伏的威脅。

而在SEP 14.1的欺敵功能來說,蜜罐則是安置在已部署這套防毒軟體的端點電腦裡,理論上,由於需要額外監控蜜罐的狀態,很有可能影響電腦的效能。但我們實際派送相關政策之後,在僅配置1個處理器、1GB記憶體,並執行Windows 10作業系統的VM中,運作的順暢度與啟用欺敵功能前相比,沒有太大的差異。

對於誘捕攻擊行為的方式,SEP主要可區分為電腦作業系統的完整性,以及特定應用程式是否遭到更動。原廠為了讓用戶更能理解其運作方式,則是特別在安裝檔案中,提供了政策樣本與使用說明。

我們在實際的測試環境中,也匯入上述蜜罐政策樣本,並予以派送,SEP會在Windows電腦的系統暫存資料夾裡,放置誘捕用的可執行檔,一旦遭到更動,也無法執行,此時,SEP就會通知管理者。依據政策的預設值,每2分鐘就會檢查一次,假如特定的攻擊想要嘗試終止蜜罐的處理程序,預設並不會攔阻這類滲透行為,以免打草驚蛇,但會留下事件記錄,以利管理者調查時運用。

具備調查惡意軟體專屬分析頁面

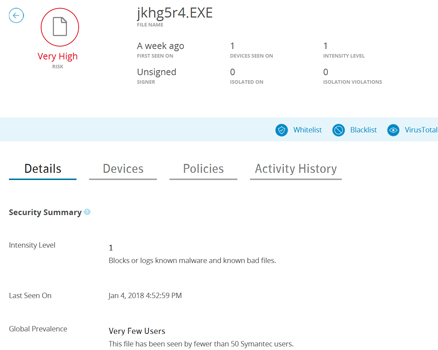

對於惡意威脅的檔案分析,SEP 14.1雲端主控臺提供了專屬頁面,管理者能藉此識別為威脅的原因、受到感染的裝置清單,以及這個檔案的行為歷程等資訊,做為進一步加為黑白名單的依據。

針對威脅情資分析,新加入專屬的網頁主控臺

針對管理的部分,SEP 14.1首度加入了SEP Cloud Console,在原本SEP Manager的軟體和網頁版本之外,增加新的存取管道。但與SEP Manager不同的是,SEP Cloud Console從威脅情資事件的角度出發,提供更容易判讀的統計圖表,管理者能以此向下找尋想要調查的事件。

值得留意的是,SEP Cloud Console不能直接取代SEP Manager,我們在部署的時候,還是必須建置SEP Manager,然後再將SEP Cloud Console的帳號,與內部的主控臺配對後,才能運用。

整體介面與選單的配置,相較於Symantec自家端點偵防平臺Advanced Threat Protection: Endpoint(ATP: Endpoint),以及採用雲端主控臺控管的SEP Cloud,風格都相當類似。透過SEP Cloud Console左邊的選單,可以看到包含儀表板、端點裝置清單、惡意威脅分析,以及政策管理等項目。

這個雲端主控臺的儀表板具備向下追蹤的機制,例如,我們可以從其中惡意威脅的分布圓餅圖,依據嚴重程度、已知或未知的信譽評等,以及檔案常見程度(prevalence),篩選並檢視特定的威脅、惡意軟體詳細資訊。

只是,這裡的威脅探查,主要還是提供惡意軟體的分析、快速搜尋,以及那些電腦受到感染,不像ATP: Endpoint能彙整多起事件的關連,也並未支援讀取入侵指標(IOC)檔案的機制。此外,雖然SEP Cloud Console是網頁介面,但我們透過手機版Chrome瀏覽器存取,並無法正常操作。

產品資訊

●原廠:Symantec(02)8726-2000

●建議售價:每端點每年54.18美元起

●用戶端作業系統支援:Windows Vista~10、Server 2008~2016、macOS 10.10~10.12、Linux

●管理伺服器作業系統支援:Windows Server 2008~2016

●資料庫需求:SQL Server 2008~2016

●管理伺服器硬體需求:8核心處理器、8GB記憶體、200GB儲存空間

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商。】

from iThome 新聞 http://ift.tt/2Fnghbd

沒有留言:

張貼留言